२१ वैशाख, काठमाडौं । नेपाल प्रहरीको वेबसाइट ह्याक गरी २० लाख नागरिकका संवेदनशील डेटाहरू चोरी भएको छ ।

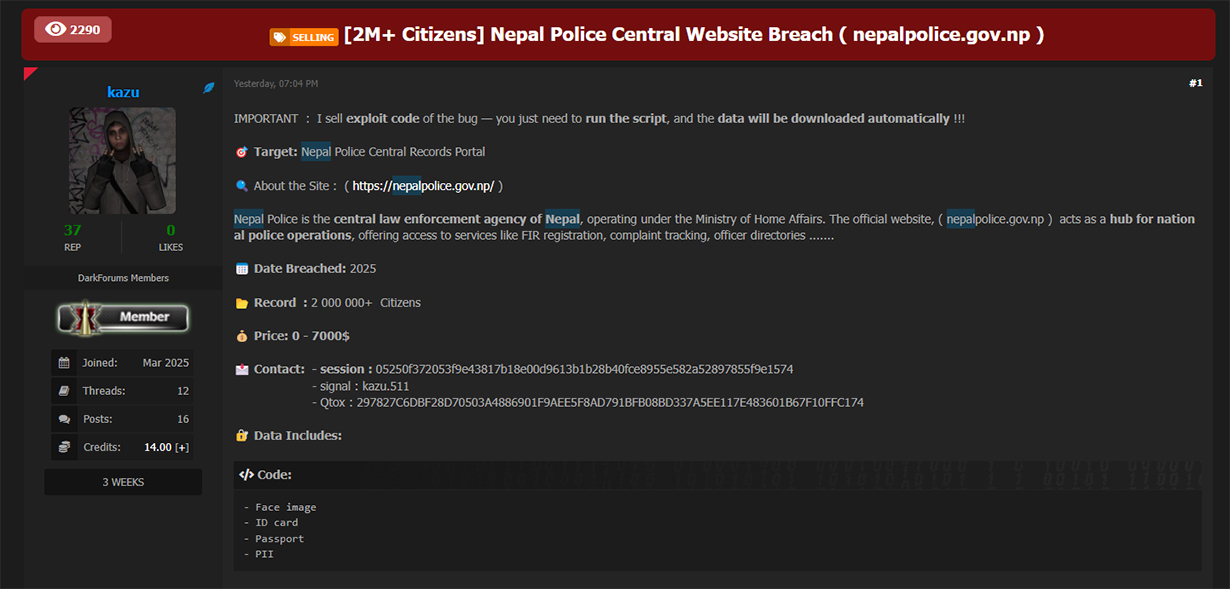

‘काजु’ (Kazu) नामक ह्याकर समूहले नेपाल प्रहरीको आधिकारिक वेबसाइट ह्याक गरी २० लाख माथि नागरिकका संवेदनशील डेटा हात पारेको हो ।

डेटा लिक गरेको जानकारी दिने प्लेटफर्म डार्क फोरममा राख्दै उक्त समूहले नेपाल प्रहरीको केन्द्रीय वेबसाइट ह्याक गरेका उक्त संवेदनशील डेटाहरू बिक्रीमा राखेको हो । बिक्रीमा राखिएको उक्त संवेदनशील डेटाको मूल्य काजु समूहले ७ हजार अमेरिकी डलर तोकिदिएका छन् ।

ह्याकरले चोरी गरेर बेच्न राखिएको शीर्षकमा भनिएको छ, ‘ [2M+ Citizens] Nepal Police Central Website Breach (nepalpolice.gov.np)”, जसको अर्थ हुन्छ २० लाखभन्दा बढी नेपाली नागरिकको संवेदनशील डेटा अर्थात व्यक्तिगत विवरण बिक्रीमा छ।’

पोस्टमा उक्त ह्याकरले महत्व दर्शाउँदै भनेका छन्, ‘म बगको एक्सप्लोइट कोड बिक्री गर्छु । तपाईंले स्क्रिप्ट मात्रै चलाउनुपर्छ, अनि डेटा स्वत: डाउनलोड हुनेछ !!!”

यतिमात्र होइन ह्याकर समूहले नेपाल प्रहरीको केन्द्रीय रेकर्ड पोर्टललाई मुख्य निशाना बनाएको उल्लेख गरेका छन्। जसमा प्रहरीको आधिकारिक वेबसाइटको ठेगाना (यूआरएल) पनि दिइएको छ । जसमा लेखिएको छ नेपाल प्रहरी गृह मन्त्रालय अन्तर्गत सञ्चालन हुने नेपालको केन्द्रीय कानुन कार्यान्वयन निकाय हो । यसले वेबसाइट एफआईआर दर्ता, उजुरी ट्र्याकिङ, अफिसर डाइरेक्ट्री जस्ता सेवा दिन्छ।

पोस्टमा ह्याकरले नेपाल प्रहरीको बेससाइटबाट लिएको डेटा भने सन् २०२५ कै रहेको भए पनि कुन महिनामा लिएको भनेर उल्लेख गरेको छैन। ह्याकरले किन्न चाहने व्यक्तिले सम्पर्कका लागि सेसन आइडी, सिग्नल र क्यूटक्स (Qtox) को ठेगाना समेत उपलब्ध गराएका छन् ।

ह्याकरले चोरी गरेको भनिएको उक्त संवेदनशील डेटाहरूमा नेपाली नागरिकको फोटो, नागरिकता, पासपोर्ट र पर्सन आइडेन्टी फिकेशन इन्फरमेशन (पीआईआई) व्यक्तिगत पहिचान गर्न सक्ने सूचना भएको दाबी गरेका छन् ।

यसबारेमा बुझ्न खोज्दा नेपाल प्रहरीका केन्द्रीय प्रवक्ता प्रहरी नायब महानिरीक्षक (डीआईजी) दिनेशकुमार आचार्यले चोरी भएको संवेदनशील डेटा नेपाल प्रहरीको नभएको दाबी गरे । उनले अनलाइनखबरसँग भने, ‘ह्याकरले चोरी गरेको भनेर दाबी गरेको डेटा नेपाल प्रहरीको होइन। यो साइबरबाट हुन सक्छ। हामी यसबारेमा अनुसन्धान गरिहरेका छौं।’

तर प्रहरी स्रोतका अनुसार ह्याकरले चोरी गरेको संवेदनशील डेटा नेपाल प्रहरीकै रहेको बुझिएको छ । स्रोतले भन्यो, ‘ ह्याकरले चोरी गरेको डेटा नेपाल प्रहरीकै हो। केही डेटा चोरी भएकै हो। तर पुरानो हो की नयाँ । यसबारेमा हामी अनुसन्धान गर्दैछौं। एक दुई दिनमा थाहा हुन्छ।’

ती अधिकृतका अनुसार नेपाल प्रहरीले टेस्टिङ सर्भरको रुपमा काम गर्दै आइरहेको थियो । साथै नेपाल प्रहरीको वेबसाइटमा डेटा जाँच गरेर प्रमाणीकरण गर्ने काम भइरहेको छ । नेपाली नागरिकहरूले भरेका चारित्रिक प्रमाण पत्रका लागि आउने कागजातहरू सिष्टममा अपडेटका लागि टेस्टिङ सर्भर राखिएको उपलब्ध गराइएको थियो ।

‘परीक्षण सर्भरमा संवेदनशील डेटा राख्नु चरम लापरवाही’

साइबर सुरक्षा विज्ञ रिवश न्यौपाने समयमा वेबपोर्टलको सेक्युरिटी अडिट नगर्दा, भीपीएटी नगर्दा सरकारी वेबसाइट ह्याकरको निशानामा पर्ने गरेको बताउँछन् । उनी भन्छन्, ‘ सरकारी वेबसाइटहरूको वार्षिक रुपमा पनि पिरियोडिक सेक्युरिटी अडिट प्राय भइरहेका हुँदैनन् ।यसकारण ह्याक हुने सम्भावन बढी हुन्छ ।’

उनका अनुसार ह्याकरले सिष्टम, वेब एप्लिकेशन, नेटवर्कको कमजोरी पत्ता लगाएर आक्रमणको प्रयासमा लागेका हुन्छन् ।

नेपाल प्रहरी सर्भर टेस्टिङ गर्दा रियल डेटा राखेर गर्नु नै गलत अभ्यास भएको जिकिर गर्छन् । ‘खासमा कसैले पनि सर्भर टेस्टिङ गर्दा रियल डेटा राखेर हैन, डमी डेटा राखेर गर्ने अभ्यास गर्नुपर्छ,’ उनी भन्छन्, ‘मैले समाचारमा सुने अनुसार प्रहरीले सर्भर टेस्ट गर्दा रियल डेटा नै राखेर गरेछन्। यो अभ्यास नै गलत भएछ, चरम लापरबाही भएछ। नागरिकका संवेदनशील कागजात र सूचनाहरू चोरी हुन सक्छन्।’

उनले एउटा नेपाली बैंकको पनि सुरक्षा कमजोरीका कारण ह्याकरले बैंकका ग्राहकको नाम, खातानम्बर र ब्यालेन्स सिट निकाल्न सफल भएको उदाहरण दिए । ‘एउटा नेपाली बैंकमा पनि वेब एप्लिकेशनमा एसक्यूएलमा कमजोरीका कारणले ह्याकरले बैंकका ग्राहकहरूको डेटाबेस (जस्तै नाम, खाता नम्बर, ब्यालेन्स) बाहिर निकाल्न सफल भए। कमसेकम ६ महिना वा वर्ष दिनमा वेबसाइटको भीएपीटी गराउनु जरूरी छ’ उनले भने।

उनका अनुसार प्रहरी विभागले परीक्षण सर्भरमा वास्तविक डेटा राखेर गम्भीर सुरक्षा लापरवाही गरेको छ । यस्तो अभ्यासले गोपनीयता उल्लङ्घन मात्र होइन, संस्थाको विश्वसनीयतामा समेत आघात पुग्न सक्ने उनको भनाइ छ । उनी भन्छन्, ‘भविष्यमा यस्ता घटना रोक्न, सुरक्षित परीक्षण प्रक्रिया र डेटा सुरक्षा नीति अनिवार्य रूपमा लागू गर्न जरुरी छ। यस्तो संवेदनशील काममा परीक्षण सर्भर राख्नु नै गम्भीरता नबुझ्नु हो। ‘

परीक्षण गर्दा सधैं डमी डेटा वा एनोनिमाइज डेटा प्रयोग गर्नु उपयुक्त हुने उनको सुझाव छ । साथै डेभलपमेन्ट, टेस्टिङ र प्रडक्शन इन्भाइरोमेन्ट अलग अलग राख्नु पर्नेमा उनी जोड दिन्छन् । ‘ परीक्षण सर्भरमा पनि भीएपीटी गरिनुपर्छ । त्यतितिले नभए सर्भरहरूमा एक्सेस कन्ट्रोल र अडिट लग अनिवार्य रुपमा राख्नुपर्छ ।’

यता, अर्का साइबर सुक्षा विज्ञ रोशन पोखरेलका अनुसार सुरूमा त सरकारी तहका अनलाइन सिष्टम नै कमजोर भएकाले ह्याकरले बारम्बार आकम्रण गर्ने गरेका छन् ।

उनी भन्छन्, ‘ ह्याकरको निशानामा पर्नुको मुख्य कारण नै सरकारी वेबपोर्टलहरूमा सुरक्षाको तह निक्कै नै कमजोर हुन्छन्। उनीहरू सेक्युरिटी टेष्ट वार्षिक रुपमा पनि गराउँदैनन् । संवेदनशील कागजात र जानकारीहरू सेक्युरिटी अलआर्म हुँदैनन्। साइबर हाइजिन मेन्टेन हुँदैनन्। जस्तो की एसक्युएल इन्जेक्शन, क्रस साइड स्क्रिप्टिङ (एक्सएसएस) लगायत अन्तर्राष्ट्रिय सुरक्षा मापदण्डमा रहेका अभ्यासहरू हुनु जरूरी हुन्छ । प्रहरीको वेबसाइटमा गम्भीरतापूर्वक ध्यान नदिइएको देखिन्छ।’

.jpg)

.jpg)

.jpg)

प्रतिक्रिया 4